威胁行为者迅速利用概念验证代码

安全研究揭示了商业应用面临的潜在威胁

关键要点

脆弱的商业应用在研究人员发布漏洞利用的几天后,就可能被攻击者针对。Trustwave SpiderLabs的研究显示,漏洞可被利用的时间非常短。网络流量中近19的流量是恶意的,95的恶意流量由僵尸网络引起。攻击者越来越多地利用VPN服务和无害的IP地址,增加了检测的难度。全球一个大型国际蜜罐网络显示,商业应用在研究人员分享有关新漏洞的细节后,仅几天就可能成为威胁行为者的目标。

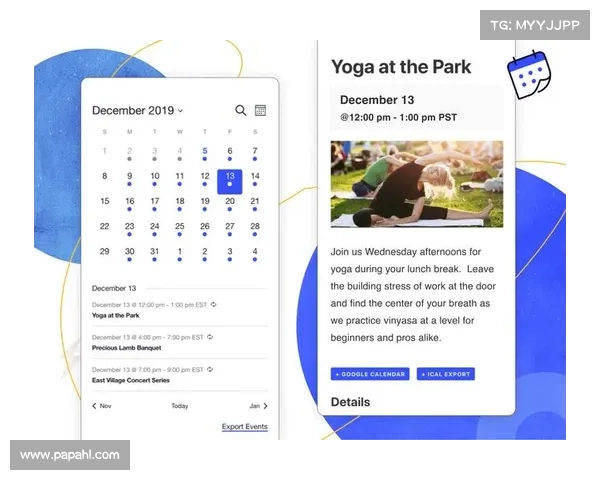

研究人员观察到,在发布概念验证代码PoC后仅六天内,一个高调漏洞便开始被积极利用。该PoC代码概述了如何利用该漏洞,证明了威胁行为者如何迅速将新漏洞转化为攻击机会。

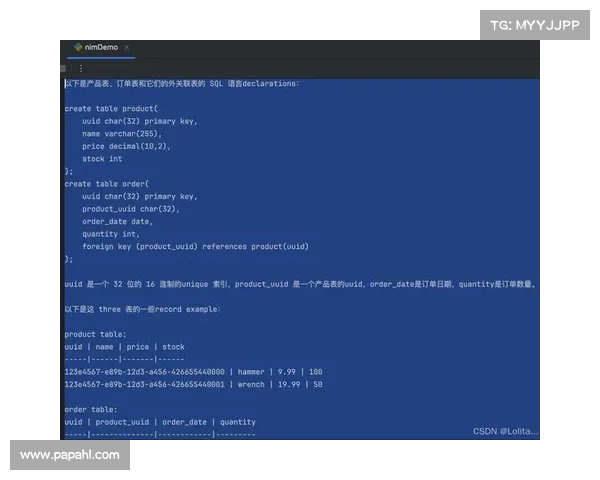

Trustwave SpiderLabs建立了覆盖美国、英国、俄罗斯、中国、乌克兰和波兰的蜜罐网络。在六个月的时间里,研究人员收集并分析了来自超过38000个唯一IP地址的数据,并下载了超过1100个在攻击尝试中被使用的独特有效载荷。

在一篇周三的博客文章中,研究人员Pawel Knapczyk和Wojciech Cieslak表示,该研究的发现表明,威胁行为者在PoCs发布后迅速利用新的漏洞。

狂飙加速器app官网在2月份,Fortinet对一个关键的FortiNAC漏洞进行了修补,即CVE202239952。在接下来的一个星期里,安全研究人员发布了针对该漏洞的PoC利用代码,而在蜜罐网络中,针对该漏洞的积极利用在六天后就被观测到。

“所有观察到的攻击者都使用了修改过的公共PoC代码,”研究人员指出。

“我们观察到一些攻击者几乎没有任何努力,仅仅修改了C2命令与控制服务器的IP地址,留下了像‘payload’这样的默认名称。”

Trustwave SpiderLabs的安全研究副总裁Ziv Mador在给SC Media的邮件中表示,尽管PoC是帮助安全团队加固系统的重要工具,但威胁行为者往往利用这些PoC来针对尚未修复的脆弱系统。

“在这种情况下找到完美平衡是具有挑战性的,因为即使没有公开可用的PoC,威胁行为者仍然可以逆向工程补丁,开发出有效的利用代码,并在地下论坛中进行交流或销售,”Mador说。

“限制对PoC代码的访问可能会妨碍开发准确有效的检测措施,以识别和应对利用尝试,而坏人仍然可以开发和使用这些利用代码。”

Trustwave SpiderLabs蜜罐中捕获的其他利用案例

除了FortiNAC漏洞外,蜜罐网络还被用来分析其他企业应用的风险,这些应用也成为了威胁行为者的目标,包括Fortra GoAnywhere MFT、Microsoft Exchange、Atlassian BitBucket和F5 BigIP。

Trustwave SpiderLabs在该网络上记录的网络流量中,几乎19是恶意流量,95的恶意流量是由僵尸网络造成的。

“这些攻击的主要目标是上传一个web shell,使攻击者能够对我们传感器模拟的潜在受害者采取进一步行动,”研究人员表示。

他们发现,Mozi、Kinsing和Mirai僵尸网络负责了95的记录利用尝试。

“这些恶意软件家族是最为广泛传播的,其主要目标是在连接到互联网的设备中利用