黑客绕过Windows SmartScreen漏洞以启动恶意软件 媒体

网络犯罪分子加强攻击,利用微软Defender漏洞安装恶意软件

关键要点

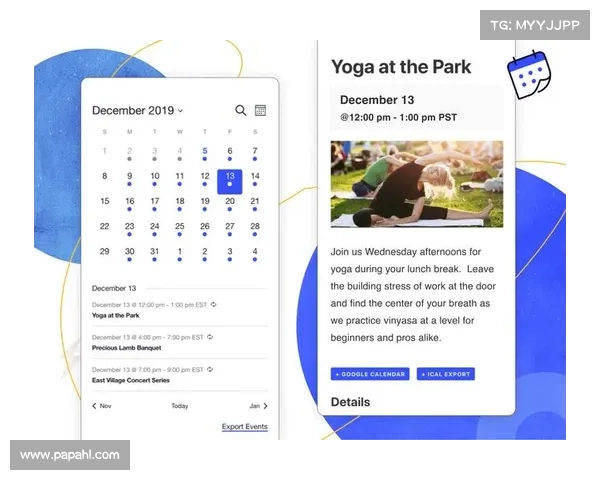

网络犯罪分子正在利用CVE202421412漏洞来隐秘安装恶意软件。此漏洞允许攻击者在不触发SmartScreen保护的情况下执行恶意文件。微软已在2月份进行了补丁更新,但仍有许多Windows系统未修补。常见攻击方法包括利用网络钓鱼邮件和伪装文件类型。更新Windows是防止该漏洞的重要措施。网络犯罪分子正在加大力度,企图绕过微软Defender中的一个关键组件,以隐秘方式安装恶意软件。Fortinet团队表示,他们发现了针对CVE202421412的多起真实场景攻击。该漏洞被归类为安全绕过错误,允许攻击者利用lnk文件中的嵌入URL而不触发SmartScreen保护。

尽管微软在2月份修补了该漏洞,但仍有足够多的Windows系统未进行更新,令犯罪黑客认为该漏洞值得继续攻击。

通常情况下,当一段恶意软件尝试执行时,Windows Defender会将其隔离,并向用户发送SmartScreen通知,从而防止进一步感染或恶意活动。然而,如果攻击代码和命令被特别制作并放置在lnk文件中的URL内,黑客便可以在不被SmartScreen识别的情况下进行恶意攻击。

Fortinet的全球安全策略师Aamir Lakhani在接受CyberRisk Alliance采访时表示,一旦利用漏洞成功,攻击者可以使用多种方法来执行恶意载荷。

Fortinet团队已观察到网络犯罪分子使用从伪装可执行文件为更为无害的文件类型,到更为复杂的方法,例如DLL旁加载以及将恶意代码注入合法进程等多种技术。“最常见的威胁向量是通过网络钓鱼邮件进行的初步攻击。这种漏洞的利用始于包含恶意链接的钓鱼邮件,”Lakhani解释道。

他表示:“这些邮件使用与医疗保险计划、运输通知和税务相关的诱饵,以欺骗个人和组织。”

Lakhani还指出,在一些案例中,攻击载荷被伪装的方法更加复杂。“也有其他初步攻击方式,”这位研究人员解释道。“另一种策略是利用开放重定向链接。这些链接利用Google DoubleClick的开放重定向,将受害者引导至托管着漏洞的受损网络服务器。”

狂飙加速器app官网最终,利用该漏洞将导致安装一系列常见的恶意软件功能,包括对感染PC的后门访问、凭据盗窃以及远程键盘记录和活动追踪。

幸运的是,对于大多数用户和管理员来说,修复此漏洞的方法相对简单。只需更新Windows过去五个月内有更新过即可解决该漏洞。此外,建议管理员提醒用户不要打开来自不信任来源的电子邮件附件,以降低风险。

漏洞信息说明漏洞名称CVE202421412被利用方式嵌入URL的lnk文件常见攻击方法网络钓鱼邮件、伪装文件修复建议更新Windows相关链接:Fortinet博客